Le malware DazzleSpy sur Mac surveille les touches, la caméra, le micro, et plus encore

Medhi Naït Mazi

Medhi Naït Mazi- Il y a 4 ans

- 💬 2 coms

- 🔈 Écouter

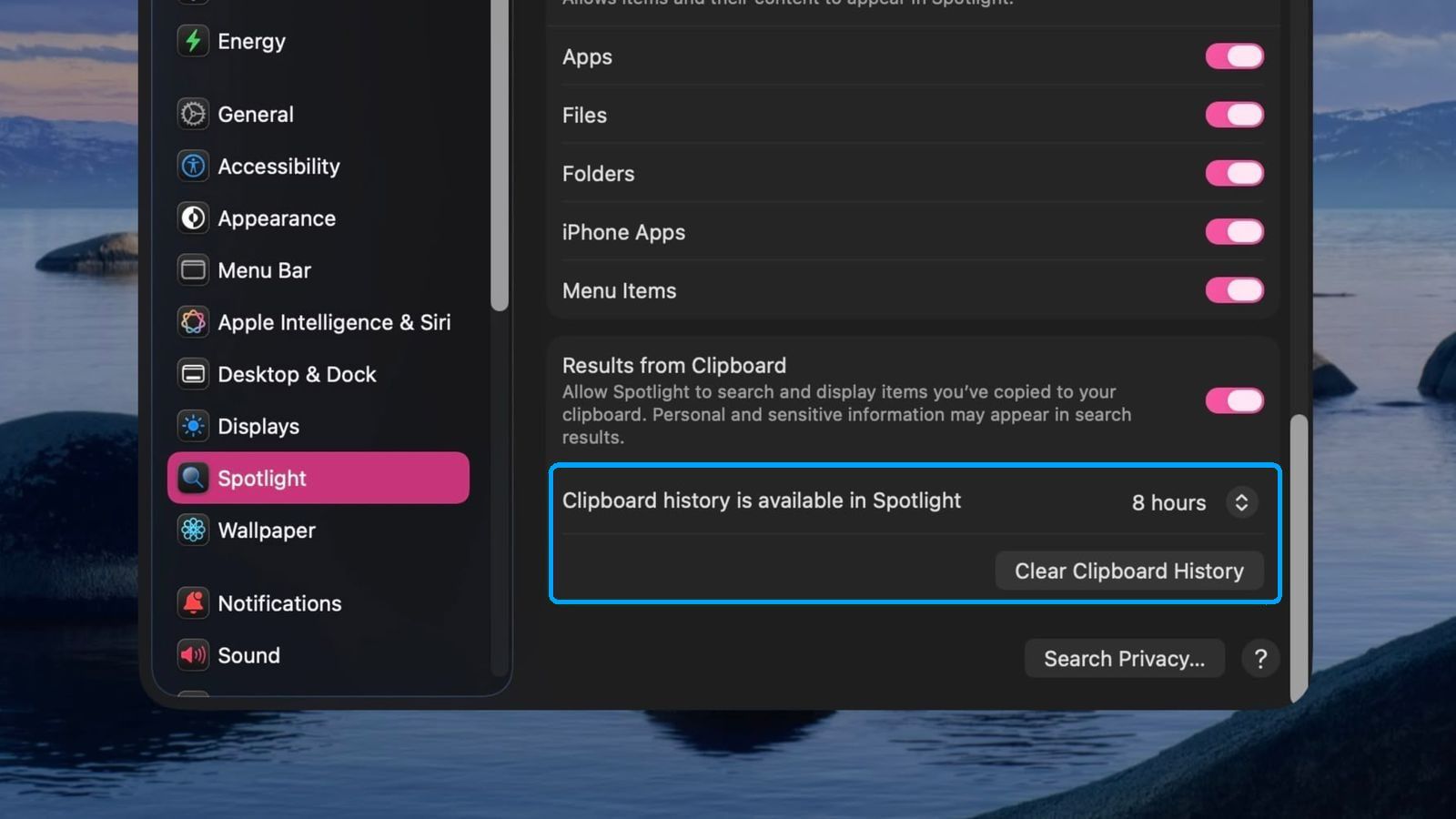

![]() Des chercheurs en sécurité ont, de nouveau, publié des informations sur DazzleSpy, un logiciel malveillant pour Mac qui permet la surveillance à distance des touches du clavier, la prise de captures d'écran, l'accès à la webcam, au microphone, etc.

Des chercheurs en sécurité ont, de nouveau, publié des informations sur DazzleSpy, un logiciel malveillant pour Mac qui permet la surveillance à distance des touches du clavier, la prise de captures d'écran, l'accès à la webcam, au microphone, etc.

Initialement, DazzleSpy a été utilisé pour cibler des militants pour la démocratie à Hong Kong, d'abord par le biais d'un faux site web, puis par le biais d'un vrai site web, dans le cadre d'une attaque dite "watering hole"...

Un malware signalé en novembre 2021

Si vous nous suivez régulièrement, cela doit vous rappeler cet étudiant qui a réussi à hacker la caméra des Mac, avant de la signaler à Apple et d'empocher 100 000$. Mais DazzleSpy a été exploité par plusieurs personnes à travers la planète.

Le groupe d'analyse des menaces (TAG) de Google a signalé l'attaque pour la première fois en novembre de l'année dernière :

Pour protéger nos utilisateurs, le TAG recherche régulièrement les vulnérabilités de type "0-day" exploitées dans la nature. À la fin du mois d'août 2021, TAG a découvert des attaques de type "watering hole" ciblant les visiteurs des sites Web d'un média et d'un groupe syndical et politique pro-démocratique de premier plan à Hong Kong. Le watering hole servait une vulnérabilité d'escalade de privilèges XNU (CVE-2021-30869) non corrigée dans macOS Catalina, ce qui a conduit à l'installation d'une porte dérobée non signalée auparavant [...].

Sur la base de nos constatations, nous pensons que cet acteur de la menace est un groupe disposant de bonnes ressources, probablement soutenu par l'État, et ayant accès à sa propre équipe d'ingénierie logicielle, compte tenu de la qualité du code de la charge utile.

Les attaques de type "Watering hole" sont ainsi nommées parce qu'elles se concentrent sur les sites qui concentrent l'afflux de visiteurs.

De nouvelles informations sur le malware DazzleSpy pour Mac

Bien que Google ait révélé quelques détails à l'époque, il s'avère que ce sont les chercheurs en sécurité d'ESET qui l'ont découvert en premier, et la société a maintenant publié des informations plus détaillées. On apprend que les firmwares touchés sont macOS 10.15.3 et supérieurs, macOS 11 Big Sur compris.

Déterminer l'origine de l'attaque n'a semble-t-il pas été très compliqué :

Felix Aimé, de SEKOIA.IO, a rapporté que l'un des sites utilisés pour propager les exploits était un faux site Web ciblant les activistes de Hong Kong. On peut lire sur sa page d'accueil "Libérez Hong Kong, la révolution de notre temps". La date d'enregistrement très récente du domaine fightforhk[.]com, le 19 octobre 2021, et le fait que le site Web n'est plus accessible confortent cette idée. Nous avons également pu confirmer que l'Internet Archive a mis en cache une copie de la page Web le 13 novembre.

Les chercheurs d'ESET ont trouvé un autre site Web, cette fois légitime mais compromis, qui a également distribué le même exploit au cours des quelques mois précédant la publication du TAG de Google : la station de radio pro-démocratie en ligne D100, à Hong Kong. Comme le montre la figure 2, une iframe a été injectée dans les pages servies par bc.d100[.]net - la section du site Web utilisée par les abonnés - entre le 30 septembre et le 4 novembre 2021.

Le code contient également du chinois, et les dates et heures des informations renvoyées au serveur sont converties dans le fuseau horaire de Shanghai.

L'attaque a utilisé un exploit du moteur de rendu WebKit utilisé dans Safari. L'exploit est complexe - avec plus de 1 000 lignes de code - il est donc nécessaire de lire l'article complet en anglais pour une compréhension détaillée, mais le processus simplifié est le suivant :

- Télécharger un fichier à partir de l'URL fournie en argument

- Décrypter ce fichier en utilisant AES-128-EBC et TEA avec un delta personnalisé

- Écrire le fichier résultant dans $TMPDIR/airportpaird et le rendre exécutable

- Utiliser l'exploit d'escalade des privilèges pour supprimer l'attribut com.apple.quarantine du fichier afin d'éviter de demander à l'utilisateur de confirmer le lancement de l'exécutable non signé

- Utiliser la même escalade de privilèges pour lancer l'étape suivante avec les privilèges de l'administrateur.

Cela donne au logiciel malveillant un accès administrateur sans aucune interaction avec l'utilisateur.

Le malware lui-même est extrêmement puissant, permettant à l'attaquant d'accéder à de multiples commandes :

- searchFile Recherche le fichier spécifié sur l'ordinateur compromis.

- scanFiles Recense les fichiers dans les dossiers Desktop, Downloads et Documents.

- cmd Exécute la commande shell fournie.

- restartCMD Redémarre la session du shell.

- processInfo Recense les processus en cours d'exécution.

- keychain Vide le trousseau de clés à l'aide d'un exploit CVE-2019-8526 si la version de macOS est inférieure à 10.14.4. L'implémentation KeySteal du trousseau public est utilisée.

- downloadFileInfo Énumère le dossier fourni, ou fournit les horodatages de création et de modification et le hachage SHA-1 pour un nom de fichier fourni.

- downloadFile Exfiltre un fichier à partir du chemin fourni.

- file Opérations sur les fichiers : fournit des informations, renomme, supprime, déplace ou exécute un fichier dans le chemin fourni.

- RDP Démarre ou termine une session d'écran à distance.

- acceptFileInfo Prépare le transfert du fichier (crée le dossier au chemin fourni, modifie les attributs du fichier s'il existe).

- acceptFile Écrit le fichier fourni sur le disque. Avec des paramètres supplémentaires, se met à jour ou écrit les fichiers requis pour acceptFile en exploitant la vulnérabilité CVE-2019-8526.

Apple a corrigé les vulnérabilités utilisées, notamment avec iOS 12.5.5 et la mise à jour de sécurité 2021-006 de Catalina. N'hésitez pas à vérifier que vous avez fait les mises à jour, et si vous n'êtes pas rassuré, à regarder les antivirus comme Intego X9 qui est entièrement conçu et optimisé pour macOS.