La faille iLeakage peut exposer vos mots de passe dans Safari sur iOS et macOS

Alban Martin

Alban Martin- Il y a 2 ans

- 💬 1 com

- 🔈 Écouter

![]() Une nouvelle vulnérabilité repérée dans les puces des séries A et M pourrait forcer les iPhones, les Macs et les iPads à divulguer des mots de passe et d'autres informations sensibles à un hacker. Les chercheurs en sécurité ont baptisé cette faille - qui affecte Safari sur Mac et tous les navigateurs sur les appareils iOS - iLeakage.

Une nouvelle vulnérabilité repérée dans les puces des séries A et M pourrait forcer les iPhones, les Macs et les iPads à divulguer des mots de passe et d'autres informations sensibles à un hacker. Les chercheurs en sécurité ont baptisé cette faille - qui affecte Safari sur Mac et tous les navigateurs sur les appareils iOS - iLeakage.

Dans démonstration, les experts ont pu accéder au contenu d'une boîte de réception Gmail, à l'historique YouTube et aux mots de passe remplis automatiquement par Safari, sans demander le consentement d'un utilisateur.

C'est quoi la faille iLeakage

Les chercheurs ont implémenté iLeakage sous la forme d'un site web. Lorsqu'il est visité par un appareil macOS ou iOS vulnérable (c'est-à-dire tous les modèles de Mac récent, tous les iPhone et iPad), le site web utilise du code en JavaScript pour ouvrir subrepticement un site web distinct au choix de l'attaquant et récupérer le contenu du site rendu dans une fenêtre pop-up. Les chercheurs ont réussi à exploiter iLeakage pour récupérer l'historique de visionnage de YouTube, le contenu d'une boîte de réception Gmail - lorsqu'une cible est connectée - et un mot de passe sur Instagram pendant qu'il est rempli automatiquement par un gestionnaire d'informations d'identification. Une fois visité, le site iLeakage nécessite environ cinq minutes pour établir le profil de la machine cible et, en moyenne, environ 30 secondes supplémentaires pour extraire une clé de 512 bits, tel qu'une chaîne de 64 caractères.

Voici comment est présenté la démonstration sur le site web dédié :

Nous montrons comment un attaquant peut inciter Safari à rendre une page web arbitraire, puis récupérer les informations sensibles qu'elle contient à l'aide de l'exécution spéculative. Nous démontrons en particulier comment Safari permet à une page web malveillante de récupérer des secrets de cibles populaires de grande valeur, telles que le contenu de la boîte de réception Gmail. Enfin, nous démontrons la récupération de mots de passe, dans le cas où ceux-ci sont remplis automatiquement par des gestionnaires d'informations d'identification.

Variante de Spectre et Meltdown

L'exploit n'est pas si nouveau, puisqu'il s'agit essentiellement d'une variante des failles de puce Spectre et Meltdown découvertes en 2018, relatives à une fonctionnalité de traitement connue sous le nom d'exécution spéculative.

Les deux failles ont pu permettre de récupérer des informations confidentielles en explorant un canal latéral nouvellement découvert dans une fonction d'amélioration des performances connue sous le nom d'exécution spéculative, qui est intégrée dans pratiquement tous les processeurs modernes afin d'améliorer les performances en prédisant les prochains calculs. Le déplacement des données de la mémoire centrale du système vers une unité centrale prend du temps. Pour réduire les temps d'attente, les unités centrales modernes exécutent les instructions dès que les données requises sont disponibles, plutôt que dans un ordre séquentiel.

L'un des éléments clés de ce paradigme de désordre consiste à prédire les chemins par lesquels l'unité centrale de traitement est susceptible de tomber en panne. Lorsque la prédiction s'avère correcte, la tâche est accomplie plus rapidement qu'elle ne l'aurait été autrement. Dans le cas contraire, l'unité centrale abandonne le chemin mal prédit et suit un nouveau chemin correct. Alors que les processeurs peuvent annuler la plupart des effets, les chercheurs de Spectre et Meltdown ont découvert que certains artefacts au niveau microarchitectural, notamment les états de la mémoire cache et des prédicteurs, ne pouvaient pas être restaurés. Cette découverte a permis aux chercheurs de concevoir des attaques qui ont piégé les processeurs Intel et AMD en leur faisant mal prédire des instructions sensibles, ce qui a permis de transférer des secrets d'une application à une autre, sans rapport avec elle, ce qui constitue une grave violation d'une frontière de sécurité fondamentale.

Depuis, les fabricants de processeurs et de logiciels ont mis au point toute une série de méthodes pour limiter les attaques par exécution spéculative. L'une des principales consiste à limiter la capacité d'un navigateur ou d'une autre application à mesurer le temps précis qu'il faut à un processeur pour effectuer une certaine opération. Dans les navigateurs, d'autres mesures d'atténuation sont proposées sous la forme de défenses connues sous le nom d'adressage compressé sur 35 bits et d'empoisonnement des valeurs.

Comme vous pouvez vous en doutez, iLeakage va plus loin et parvient à surmonter les protections mises en place pour lutter contre Spectre et Meltdown.

Faut-il s'inquiéter de iLeakage ?

Si un hacker exploitant cette faille peut forcer votre appareil à visiter n'importe quel site web en arrière-plan, et capturer les données de cette session, l'attaque nécessite tout de même un minimum de ressources pour être menée à bien.

Le plus grand défi - et il est considérable - est le haut niveau d'expertise technique requis. Un hacker doit non seulement avoir des années d'expérience dans l'exploitation des vulnérabilités d'exécution spéculative en général, mais aussi avoir procédé à une rétro-ingénierie complète des puces des séries A et M afin d'obtenir des informations sur le canal latéral qu'elles utilisent.

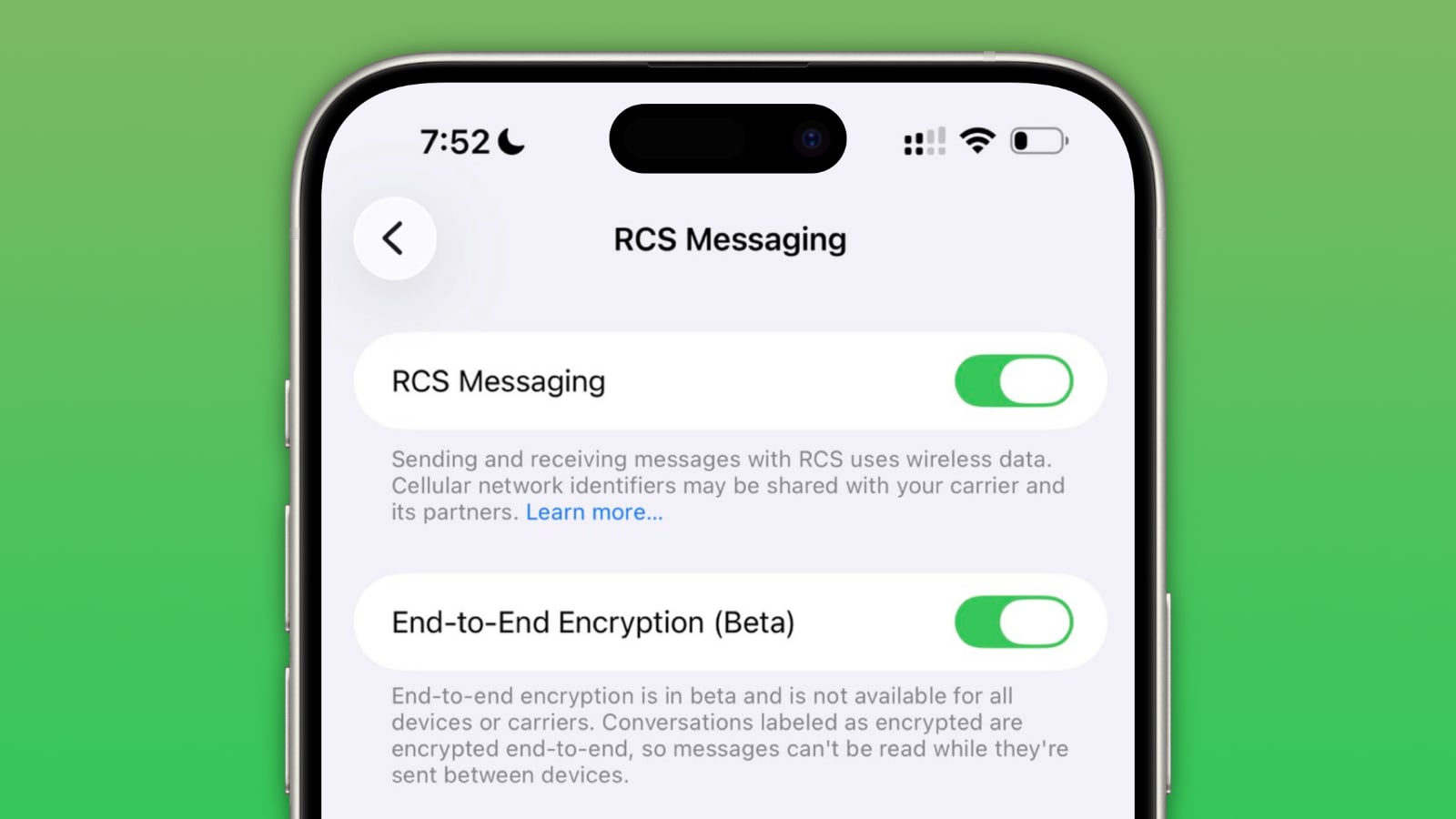

De plus, aucune trace d'utilisation de cet exploit n'a pour le moment été trouvé. Apple devrait boucher la faille dans les prochaines versions d'iOS et de macOS, si ce n'est déjà fait avec iOS 17.1.