iOS 17.5 corrige 15 failles, mais provoque un bug pour les App Store tiers

Medhi Naït Mazi

Medhi Naït Mazi- Il y a 1 an

- 💬 4 coms

- 🔈 Écouter

![]() Apple a publié iOS 17.5 et iPadOS 17.5 hier soir, après environ six semaines de tests bêta. Alors que les nouvelles versions apportent plusieurs nouveautés intéressantes, cf notre article, Apple a également inclus 15 correctifs de sécurité pour l'iPhone et l'iPad, selon un document d'assistance tout juste publié. Malheureusement, l'un des correctifs a entraîné un bug logiciel affectant les places de marché d'applications alternatives. Oups.

Apple a publié iOS 17.5 et iPadOS 17.5 hier soir, après environ six semaines de tests bêta. Alors que les nouvelles versions apportent plusieurs nouveautés intéressantes, cf notre article, Apple a également inclus 15 correctifs de sécurité pour l'iPhone et l'iPad, selon un document d'assistance tout juste publié. Malheureusement, l'un des correctifs a entraîné un bug logiciel affectant les places de marché d'applications alternatives. Oups.

Des corrections... et un bug

Selon les chercheurs de Mysk, le patch lié au framework MarketplaceKit a entraîné un bogue qui empêche les utilisateurs européens d'iPhone de réinstaller une place de marché d'applications alternative comme AltStore s'ils suppriment l'application après l'avoir installée une première fois. Apple corrigera probablement ce problème dans une prochaine mise à jour, comme iOS 17.5.1.

Toujours à propos d'iOS 17.5, un chercheur en sécurité s'est plaint que la vulnérabilité du noyau d'iOS qu'il a découverte n'était pas éligible pour un paiement dans le cadre du programme Apple Security Bounty. Il s'agit du correctif lié à AppleAVD.

Voici le détail des correctifs d'Apple.

AppleAVD

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Une application peut être capable d'exécuter du code arbitraire avec des privilèges kernel.

Description : Le problème a été résolu par une meilleure gestion de la mémoire.

CVE-2024-27804 : Meysam Firouzi (@R00tkitSMM).

AppleMobileFileIntegrity

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Un attaquant peut être capable d'accéder aux données de l'utilisateur.

Description : Un problème de logique a été résolu par des vérifications améliorées.

CVE-2024-27816 : Mickey Jin (@patch1t).

AVEVideoEncoder

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Une application peut être capable de divulguer la mémoire kernel.

Description : Le problème a été résolu par une meilleure gestion de la mémoire.

CVE-2024-27841 : Un chercheur anonyme.

Find My

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Une application malveillante peut être capable de déterminer la localisation actuelle d'un utilisateur.

Description : Un problème de confidentialité a été résolu en déplaçant les données sensibles vers un emplacement plus sécurisé.

CVE-2024-27839 : Alexander Heinrich, SEEMOO, TU Darmstadt (@Sn0wfreeze), et Shai Mishali (@freak4pc).

Kernel

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Un attaquant peut être capable de provoquer la terminaison inattendue d'une application ou d'exécuter du code arbitraire.

Description : Le problème a été résolu par une meilleure gestion de la mémoire.

CVE-2024-27818 : pattern-f (@pattern_F_) de Ant Security Light-Year Lab.

Libsystem

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Une application peut être capable d'accéder aux données utilisateur protégées.

Description : Un problème de permissions a été résolu en supprimant le code vulnérable et en ajoutant des vérifications supplémentaires.

CVE-2023-42893 : Un chercheur anonyme.

Maps

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Une application peut être capable de lire des informations de localisation sensibles

Description : Un problème de gestion des chemins a été résolu par une validation améliorée.

CVE-2024-27810 : LFY@secsys de l'Université de Fudan

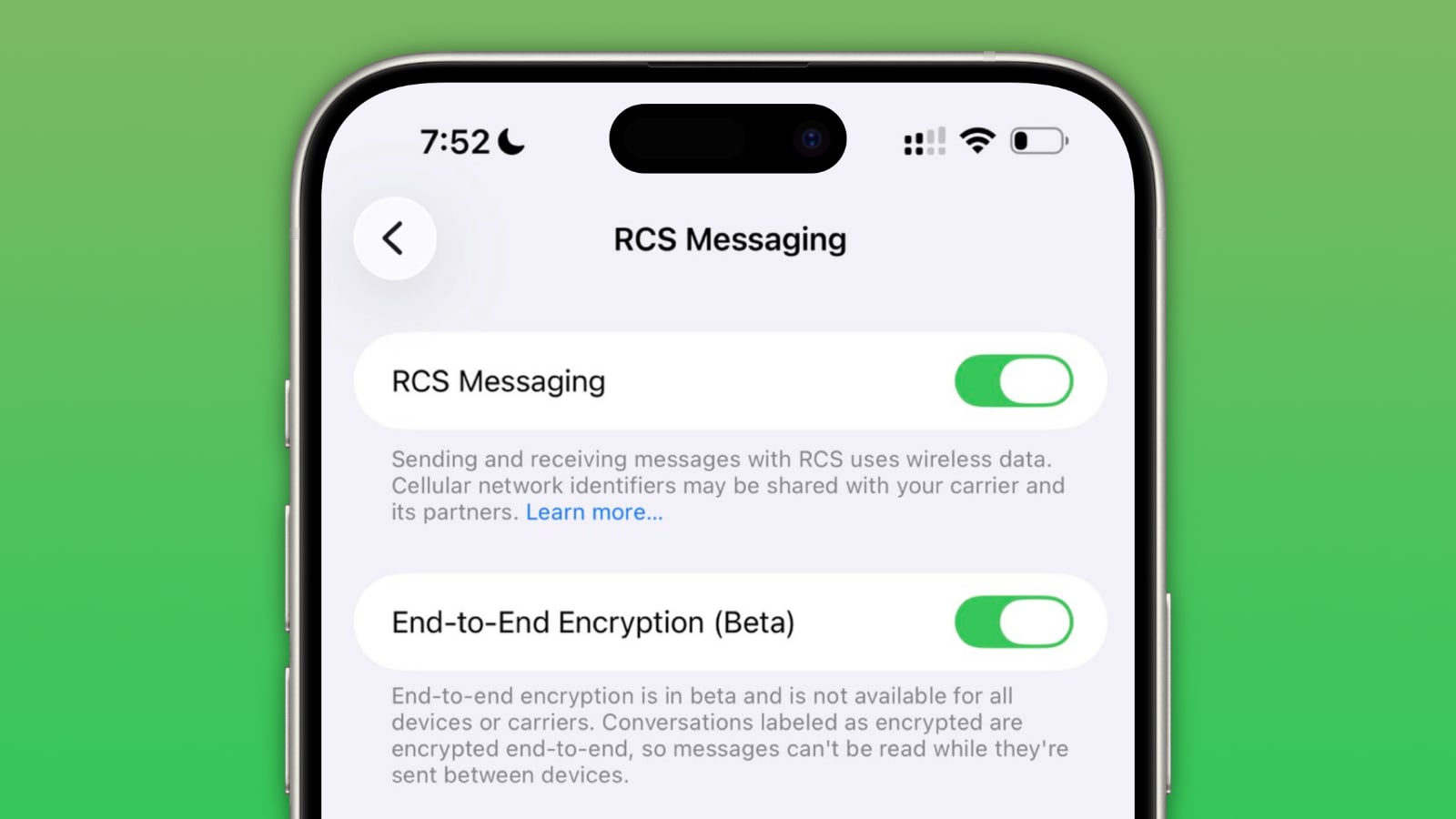

MarketplaceKit

Disponible pour : iPhone XS et versions ultérieures

Impact : Une page web malveillante peut être capable de distribuer un script qui suit les utilisateurs sur d'autres pages web.

Description : Un problème de confidentialité a été résolu par une meilleure gestion des identifiants client pour les marchés d'applications alternatifs.

CVE-2024-27852 : Talal Haj Bakry et Tommy Mysk de Mysk Inc. (@mysk_co).

Notes

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures.

Impact : Un attaquant avec un accès physique à un appareil iOS peut être capable d'accéder aux notes depuis l'écran de verrouillage.

Description : Ce problème a été résolu par une meilleure gestion de l'état.

CVE-2024-27835 : Andr.Ess.

RemoteViewServices

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Un attaquant peut être capable d'accéder aux données de l'utilisateur.

Description : Un problème de logique a été résolu par des vérifications améliorées.

CVE-2024-27816 : Mickey Jin (@patch1t).

Screenshots

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Un attaquant avec un accès physique peut être capable de partager des éléments depuis l'écran de verrouillage.

Description : Un problème de permissions a été résolu par une validation améliorée.

CVE-2024-27803 : Un chercheur anonyme.

Shortcuts

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Un raccourci peut produire des données utilisateur sensibles sans consentement

Description : Un problème de gestion des chemins a été résolu par une validation améliorée.

CVE-2024-27821 : Kirin (@Pwnrin), zbleet, et Csaba Fitzl (@theevilbit) de Kandji.

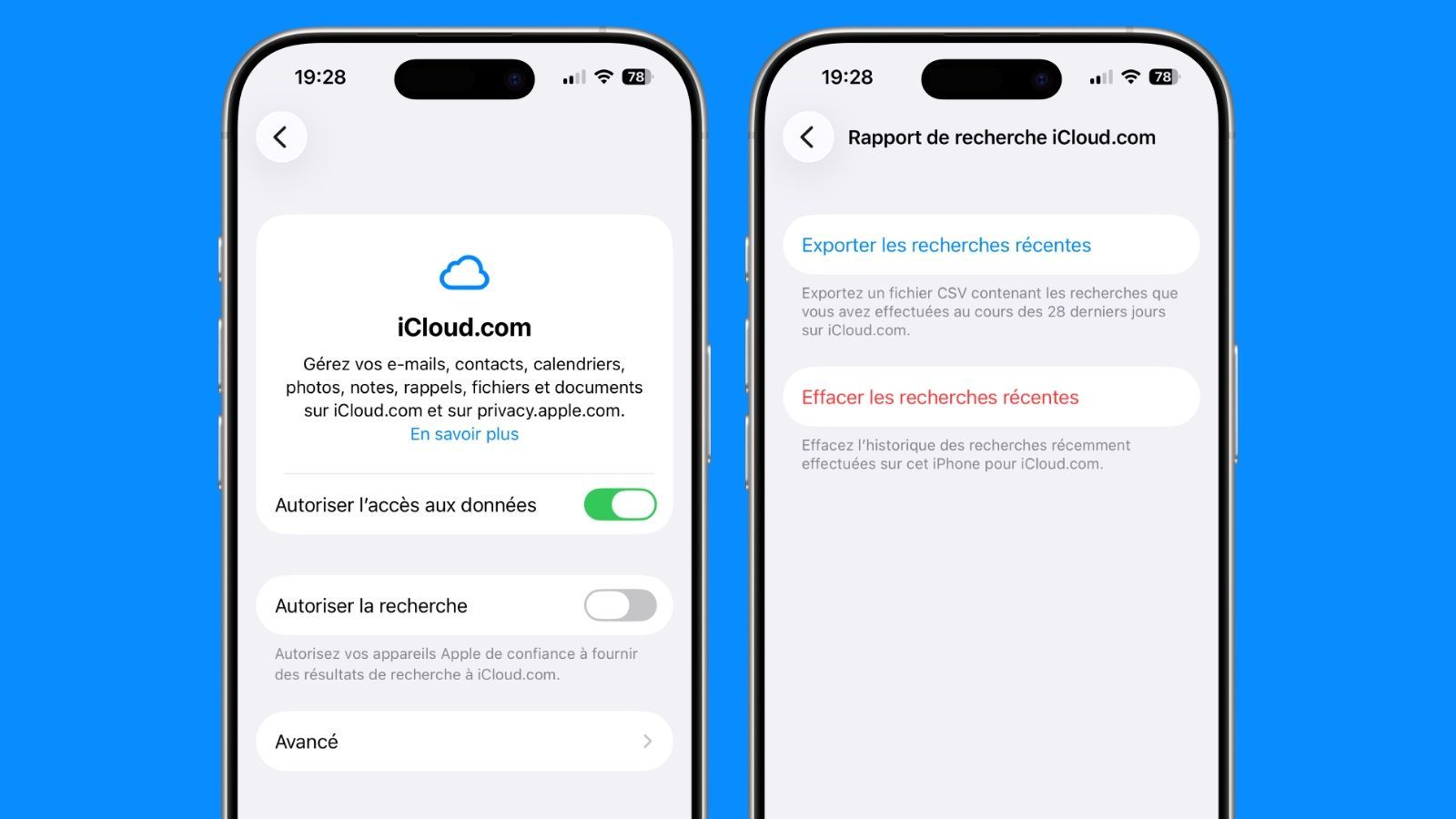

Sync Services

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Une application peut être capable de contourner les préférences de confidentialité.

Description : Ce problème a été résolu par des vérifications améliorées.

CVE-2024-27847 : Mickey Jin (@patch1t).

Voice Control

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Un attaquant peut être capable d'élever ses privilèges.

Description : Le problème a été résolu par des vérifications améliorées.

CVE-2024-27796 : ajajfxhj.

WebKit

Disponible pour : iPhone XS et versions ultérieures, iPad Pro 12,9 pouces 2e génération et versions ultérieures, iPad Pro 10,5 pouces, iPad Pro 11 pouces 1re génération et versions ultérieures, iPad Air 3e génération et versions ultérieures, iPad 6e génération et versions ultérieures, et iPad mini 5e génération et versions ultérieures

Impact : Un attaquant avec la capacité de lire et d'écrire de manière arbitraire peut être capable de contourner l'authentification des pointeurs.

Description : Le problème a été résolu par des vérifications améliorées.

WebKit Bugzilla : 272750.

CVE-2024-27834 : Manfred Paul (@_manfp) travaillant avec Trend Micro's Zero Day Initiative.