Def Con : le Bluetooth peut tromper un iPhone malgré sa désactivation

Alban Martin

Alban Martin- Il y a 3 ans

- 💬 4 coms

- 🔈 Écouter

![]() Lors de la conférence préférée des pirates, la Def Con 31, une expérience intrigante a attiré l'attention des participants. Un appareil fabriqué sur mesure, capable d'imiter la communication d'un produit Apple, a été utilisé pour envoyer aux utilisateurs d'iPhone des messages contextuels leur demandant de se connecter à leur identifiant Apple ou de partager leur mot de passe avec une Apple TV située à proximité. Cette initiative, menée par le chercheur en sécurité Jae Bochs, visait à mettre en évidence deux points essentiels.

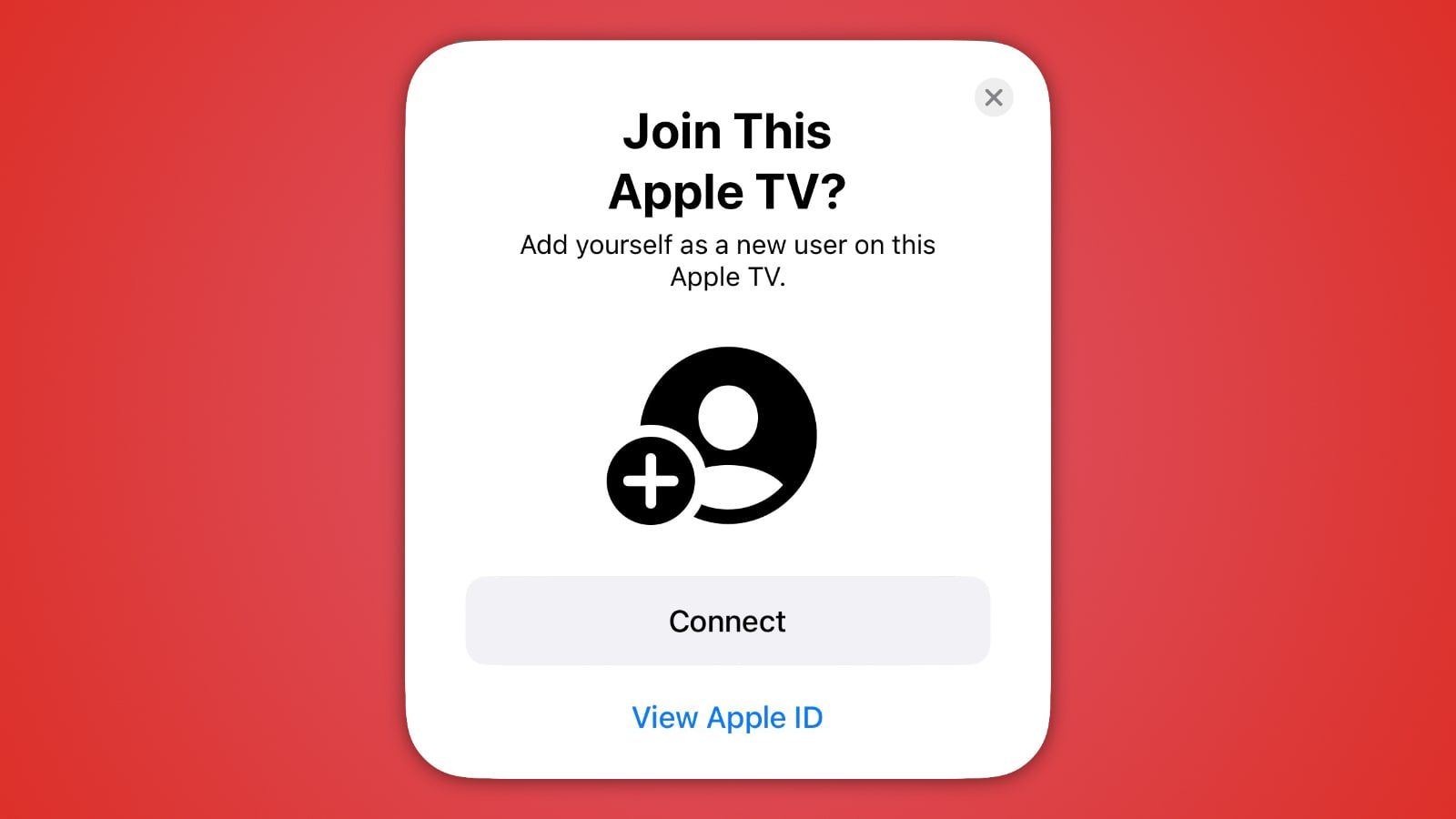

Lors de la conférence préférée des pirates, la Def Con 31, une expérience intrigante a attiré l'attention des participants. Un appareil fabriqué sur mesure, capable d'imiter la communication d'un produit Apple, a été utilisé pour envoyer aux utilisateurs d'iPhone des messages contextuels leur demandant de se connecter à leur identifiant Apple ou de partager leur mot de passe avec une Apple TV située à proximité. Cette initiative, menée par le chercheur en sécurité Jae Bochs, visait à mettre en évidence deux points essentiels.

Les participants à Def Con ont pourtant l'habitude de telles démonstrations, l'une des plus remarquables ayant été un mur d'écrans d'ordinateurs apparemment inoffensifs qui affichent les mots de passe des participants, obtenus par le biais du réseau Wi-Fi de la conférence.

Une faille importante sur iPhone

Tout d'abord, elle a mis en évidence l'idée fausse selon laquelle la désactivation du Bluetooth sur les iPhones via le centre de contrôle le désactive complètement. Bochs a voulu faire comprendre aux utilisateurs que la désactivation du Bluetooth par l'intermédiaire de l'application Réglages est le seul moyen efficace de s'assurer qu'il est bien désactivé.

Deuxièmement, le chercheur présenté un drôle d'appareil. Transporté dans son sac, il a déclenché des messages contextuels dans différentes zones de la conférence, s'assurant ainsi que l'expérience était plus qu'une farce humoristique.

Bochs a utilisé un dispositif composé d'un Raspberry Pi Zero 2 W, de deux antennes, d'un adaptateur Bluetooth compatible avec Linux et d'une batterie portable, le tout pour un coût total d'environ 70 dollars. D'une portée de 15 mètres, cet engin exploite les protocoles Bluetooth Low Energy (BLE) que les appareils Apple utilisent pour communiquer lorsqu'ils sont à proximité, notamment pour des objets comme les beacons.

Les chercheurs ont fait cette démonstration en émulant des paquets publicitaires personnalisés semblables à ceux émis par les appareils Apple réels à faible puissance. Ce mécanisme d'usurpation a induit des notifications contextuelles sur les iPhones, ressemblant aux invites classiques qui se produisent entre les appareils Apple.

Bien que leur appareil n'ait pas collecté d'informations à partir des iPhones situés à proximité, M. Bochs a suggéré qu'il pourrait théoriquement recueillir des données si l'on interagissait avec les faux messages. Ils ont expliqué que cela était possible en raison des vulnérabilités identifiées dans les protocoles BLE d'Apple. Ces vulnérabilités, divulguées dans un article universitaire de 2019, exposent les informations relatives à l'appareil et au comportement à des oreilles indiscrètes situées à proximité. Bien que ces problèmes aient été reconnus, Apple n'a pas pris de mesures importantes pour les résoudre.

La raison la plus plausible est qu'Apple ait conservé cette "ouverture" pour assurer la compatibilité avec les accessoires connectés par Bluetooth, tels que les montres et les écouteurs.

Comment limiter les risques d'usurpation ?

Pour atténuer les risques posés par de telles attaques, M. Bochs a proposé qu'Apple mette en place un message d'avertissement dans le centre de contrôle pour informer les utilisateurs que le fait de désactiver Bluetooth par cette méthode ne désactive pas complètement les interactions de proximité.

En substance, cette expérience menée à la Def Con 31 a mis en évidence les vulnérabilités du Bluetooth sur iPhone et espère sensibiliser les utilisateurs d'appareils Apple.