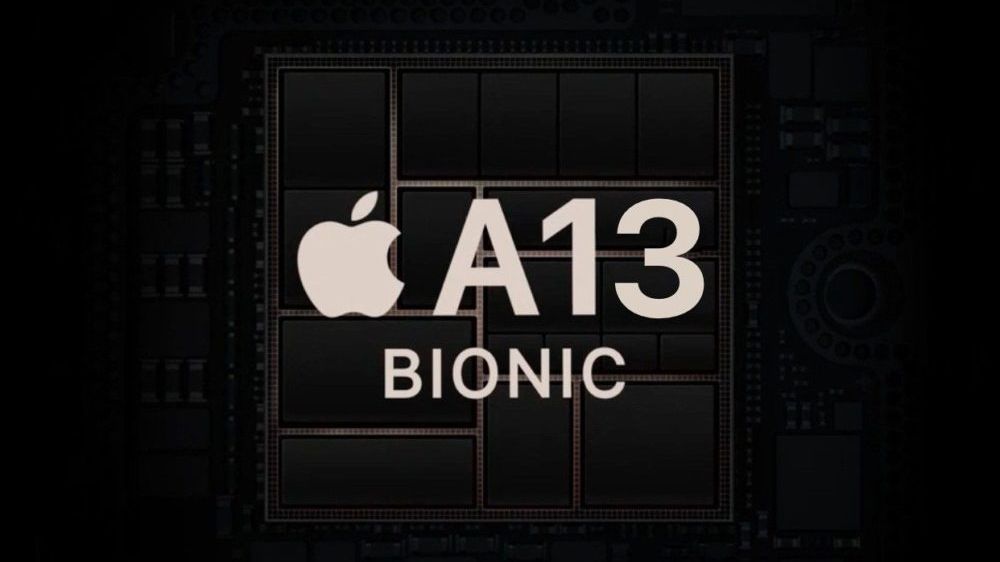

Apple a modifié le Secure Enclave des puces A12/A13 et S4/S5 fin 2020

Alban Martin

Alban Martin- Il y a 5 ans

- 💬 Réagir

- 🔈 Écouter

![]() Apple a apporté des modifications matérielles inhabituelles en milieu de production aux processeurs A12, A13, S4 et S5 de ses iPhone, iPad et Apple Watch à l'automne 2020 pour mettre à jour le composant de stockage sécurisé, selon les documents publiés par le constructeur.

Apple a apporté des modifications matérielles inhabituelles en milieu de production aux processeurs A12, A13, S4 et S5 de ses iPhone, iPad et Apple Watch à l'automne 2020 pour mettre à jour le composant de stockage sécurisé, selon les documents publiés par le constructeur.

Une modification inhabituelle sur le hardware chez Apple

Selon une page d'assistance Apple, repérée par l'utilisateur Andrew Pantyukhin sur Twitter, Apple a modifié Secure Enclave dans un certain nombre de produits à l'automne 2020 :

Remarque: les produits A12, A13, S4 et S5 lancés pour la première fois à l'automne 2020 ont un composant de stockage sécurisé de 2e génération; tandis que les produits antérieurs basés sur ces SoC ont un composant de stockage sécurisé de 1ère génération.

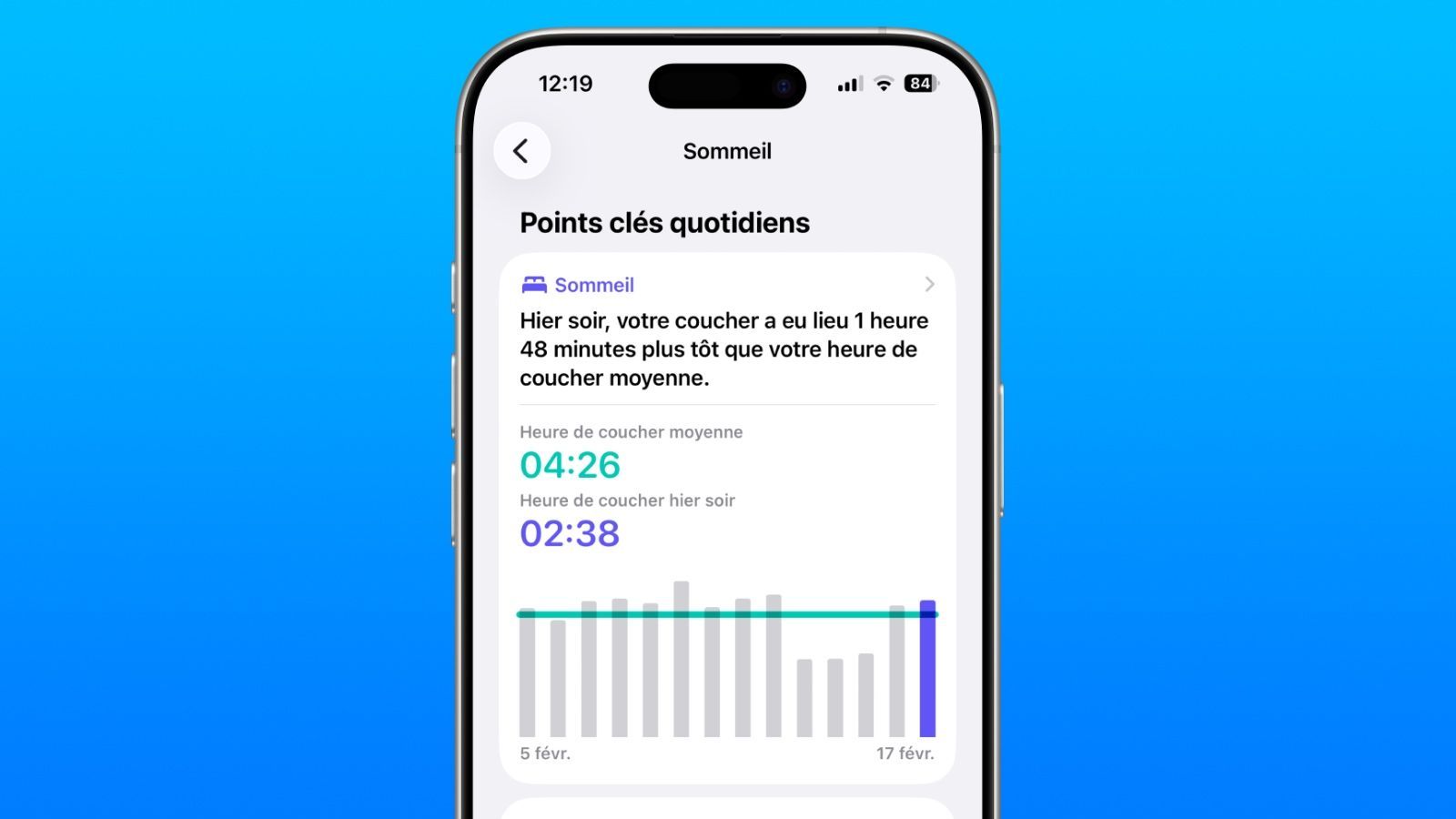

Le Secure Enclave est un coprocesseur utilisé pour la protection des données et l'authentification avec Touch ID et Face ID. L'objectif du Secure Enclave est de gérer les clés et autres informations, telles que la biométrie, qui sont suffisamment sensibles pour ne pas être gérées par le processeur principal. Ces données sont stockées dans un composant sécurisé à l'intérieur du Secure Enclave, qui est la partie spécifique qu'Apple a modifiée l'année dernière.

L'explication dans le document d'assistance d'Apple suggère, au minimum, que l'iPad 8, l'Apple Watch SE et le HomePod mini ont des enclaves sécurisées différentes par rapport aux appareils plus anciens dotés de la même puce.

Cependant, il existe un certain nombre de divergences dans le document d'Apple. Bien que la firme ait expliqué que les produits A13 «lancés pour la première fois à l'automne 2020 avaient un composant de stockage sécurisé de 2e génération», il n'y a eu aucun nouvel appareil avec une puce A13 à l'automne 2020. Le dernier à être sorti avec une puce A13 était l'iPhone SE en février 2020.

Si le changement était, en fait, apporté à tous les appareils nouvellement fabriqués avec ces puces, les appareils concernés incluraient l'iPhone XR, l'iPhone 11, l'iPhone SE et l'iPad mini 5, ainsi que l'iPad 8, Apple Watch SE et HomePod mini.

Pour rendre les choses plus confuses, le tableau répertoriant les différentes versions du composant de stockage de Secure Enclave dans le résumé des fonctionnalités omet la puce S4 avec un composant de stockage sécurisé de deuxième génération, malgré la description affirmant qu'une telle puce existe. L'Apple Watch Series 4 était le seul appareil à contenir une puce S4, et cet appareil a été abandonné en septembre 2019, bien avant la mise en œuvre du composant de stockage sécurisé de deuxième génération à l'automne 2020. Il est possible qu'une partie de ce manque de la clarté tient au fait que les puces A12 et S4 ont introduit le composant de stockage sécurisé de première génération.

Les nouveaux appareils contenant la puce A14 ou S6, tels que l'iPhone 12, l'iPhone 12 Pro, l'iPad Air de quatrième génération et l'Apple Watch Series 6, disposent bien évidemment de la mise à jour du Secure Enclave.

Quelle différence entre les deux version du Secure Enclave ?

Bien que le changement ait eu lieu à l'automne 2020, le document d'assistance détaillant la modification a été publié en février 2021. La version PDF complète du Guide de sécurité de la plate-forme d'Apple révèle la différence entre le composant de stockage sécurisé de première et de deuxième génération :

Le composant de stockage sécurisé de 2e génération ajoute des contre lockboxes. Chaque boîte de verrouillage de compteur stocke un sel de 128 bits, un vérificateur de code d'accès de 128 bits, un compteur de 8 bits et une valeur de tentative maximale de 8 bits. L'accès aux coffres des compteurs se fait via un protocole crypté et authentifié.

Les boîtes de verrouillage de compteur contiennent l'entropie nécessaire pour déverrouiller les données utilisateur protégées par mot de passe. Pour accéder aux données utilisateur, le Secure Enclave couplé doit dériver la valeur d'entropie de code d'accès correcte à partir du code d'accès de l'utilisateur et de l'UID du Secure Enclave. Le mot de passe de l'utilisateur ne peut pas être appris à l'aide de tentatives de déverrouillage envoyées à partir d'une source autre que Secure Enclave couplé. Si la limite de tentatives de code d'accès est dépassée (par exemple, 10 tentatives sur l'iPhone), les données protégées par code d'accès sont complètement effacées par le composant de stockage sécurisé.

Cela semble être une contre-mesure contre les appareils de piratage de mots de passe, tels que GrayKey, qui tentent de s'introduire dans les iPhones en devinant le code un nombre infini de fois.

Le changement semble avoir été suffisamment important pour qu'Apple justifie une version complète de «deuxième génération» du stockage du Secure Enclave. Il est inhabituel pour Apple de modifier un composant de ses puces à mi-chemin de la production, mais Apple a probablement jugé la mise à niveau de sécurité suffisamment importante pour la déployer sur tous les nouveaux appareils concernés à partir de l'automne, plutôt que seulement sur les appareils dotés du dernier A14. et puces S6.

Apple snobe le procédé 2 nm avancé pour ses puces A20 et M6

Apple snobe le procédé 2 nm avancé pour ses puces A20 et M6