Une nouvelle faille nommée "Augury" découverte sur la puce M1

Medhi Naït Mazi

Medhi Naït Mazi- Il y a 4 ans

- 💬 Réagir

- 🔈 Écouter

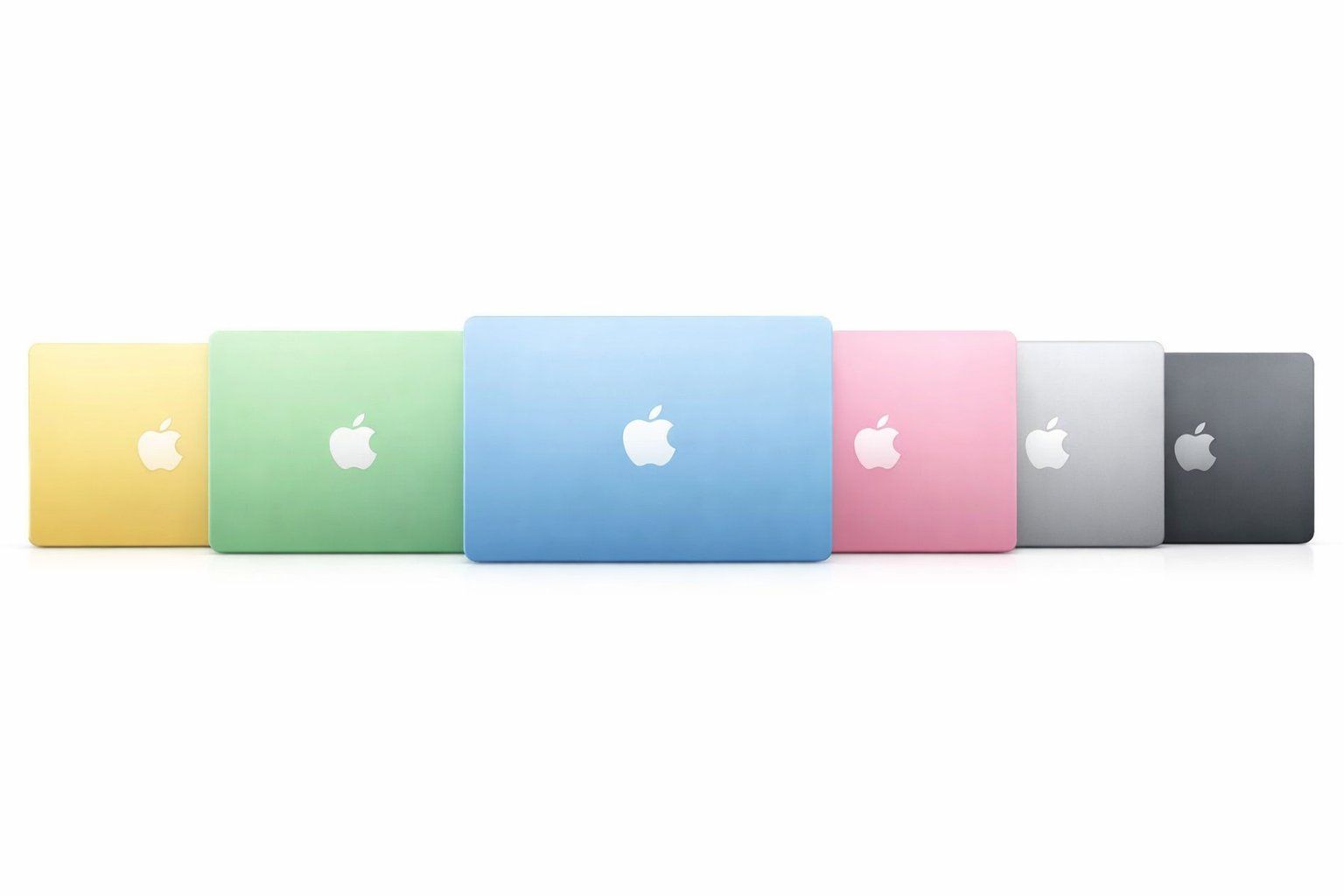

![]() Après avoir creusé dans l’architecture Apple Silicon, des chercheurs ont découvert une nouvelle vulnérabilité qui affecte les dernières puces M1 et A14 d'Apple. Il a été démontré que la faille microarchitecturale « Augury Apple Silicon » peut entraîner une fuite de données au repos, mais elle ne semble pas être "si grave" pour l'instant. C’est, à notre connaissance, la deuxième faille sur les processeurs maisons de la société dirigée par Tim Cook.

Après avoir creusé dans l’architecture Apple Silicon, des chercheurs ont découvert une nouvelle vulnérabilité qui affecte les dernières puces M1 et A14 d'Apple. Il a été démontré que la faille microarchitecturale « Augury Apple Silicon » peut entraîner une fuite de données au repos, mais elle ne semble pas être "si grave" pour l'instant. C’est, à notre connaissance, la deuxième faille sur les processeurs maisons de la société dirigée par Tim Cook.

Une seconde faille de faible impact pour les puces Apple

Jose Rodrigo Sanchez Vicarte, de l'Université de l'Illinois à Urbana Champaign, et Michael Flanders, de l'Université de Washington, ont dirigé un groupe de chercheurs qui ont publié les détails de leur découverte de la nouvelle faille microarchitecturale « Augury ». Comme tout bon chercheur, ils ont d’abord partagés tous les détails avec Apple avant la publication.

Le groupe a découvert que les puces Apple utilisent ce que l'on appelle un DMP (Data-Memory Dependent Prefetcher) qui examine le contenu de la mémoire pour décider de ce qu'il faut précharger afin d’effectuer plus rapidement la majorité des calculs. Une sorte de prédiction sur ce qui sera demandé par la suite.

Comment fonctionne la vulnérabilité Augury Apple Silicon ?

Plus précisément, les puces M1, M1 Pro, M1 Max et A14 d'Apple ont été testées et il s'est avéré qu'ils anticipaient avec un modèle de déréférencement de type array-of-pointers. Les chercheurs ont découvert que ce processus peut faire fuir des données qui ne sont "jamais lues par aucune instruction, même de manière spéculative". Ils pensent également que le M1 Pro et peut-être les anciennes puces AX sont vulnérables à la même faille.

We found that the Apple A14 and M1 family contain a prefetcher that targets an Array-of-Pointers (AoP) access pattern. Specifically, if you loop through an array and dereference the contents.

— David Kohlbrenner (@dkohlbre) April 29, 2022

for( i=0; i<len(arr); i++ ){

*arr[i];

The DMP will start prefetching *arr[i+1].

Voici comment, selon les chercheurs, le DMP d'Apple est différent des DMP traditionnels :

Une fois qu'il a vu *arr[0] ... *arr[2] se produire (même de manière spéculative !), le processeur commence à précharger *arr[3]. C'est-à-dire qu'il va d'abord préextraire le contenu de la variable arr et ensuite déréférencer ce contenu. En revanche, un préempteur conventionnel n'effectuerait pas la deuxième étape/opération de déréférencement.

Pour comprendre pourquoi les attaques de données au repos comme celle-ci sont gênantes, le document indique que la plupart des stratégies défensives matérielles ou logicielles visant à empêcher les "attaques microarchitecturales supposent qu'il existe une instruction qui accède au secret". Mais les vulnérabilités des données au repos ne fonctionnent pas de cette façon. La recherche explique plus en détail :

Toute défense qui repose sur le suivi des données auxquelles le cœur accède (de manière spéculative ou non) ne peut pas protéger contre Augury, car les données divulguées ne sont jamais lues par le cœur !

Mais David Kohlbrenner, professeur adjoint à l'Université de Washington et l'un des conseillers de l'équipe de recherche, note que ce DMP "est à peu près le DMP le plus faible qu'un attaquant puisse obtenir."

Les chercheurs soulignent ce sentiment dans leur article en disant que cette vulnérabilité n'est pas "si mauvaise" pour l'instant et qu'ils n'ont démontré aucun "exploit de bout en bout avec les techniques d'Augury pour le moment". Actuellement, seuls les pointeurs peuvent être divulgués, et probablement seulement dans le modèle de menace sandbox." Cela signifie qu’on ne peut pas récupérer les données en l’état.

Il s'agit sans aucun doute d'une découverte intéressante et, heureusement, il semble qu'il n'y ait pas beaucoup de raisons de s'inquiéter. Mais bien sûr, des découvertes importantes comme celle-ci permettent à Apple de rendre ses appareils plus sûrs et de devancer les utilisations malveillantes.

Depuis un an et demi, et la série des premières puces Apple sur Mac, il n’y a eu que très peu de failles. On se rappelle d’applications qui ont échangé des données secrètement (faille M1racles), ainsi que des malwares spécifiques au matériel comme le logiciel malveillant Silver Sparrow.